Testy penetracyjne

W dzisiejszym świecie dane osobowe są jednym z najcenniejszych aktywów organizacji. Ich ochrona staje się kluczowym elementem prowadzenia działalności, niezależnie od branży. Naruszenia przepisów RODO mogą skutkować wysokimi karami finansowymi, utratą zaufania klientów i poważnymi konsekwencjami prawnymi.

Czy Twoja firma jest przygotowana na skuteczne zarządzanie ochroną danych osobowych?

Testy penetracyjne to kontrolowane ataki symulacyjne przeprowadzane na systemy teleinformatyczne organizacji w celu sprawdzenia skuteczności zabezpieczeń. Mogą one mieć charakter techniczno-informatyczny (testy infrastruktury IT, aplikacji) lub socjotechniczny (próby manipulacji użytkownikami systemów).

Głównym celem testów penetracyjnych jest:

- Ocena polityk bezpieczeństwa oraz zgodności działań z normami i regulacjami prawnymi,

- Identyfikacja luk i podatności w systemach teleinformatycznych,

- Weryfikacja poziomu świadomości pracowników w zakresie cyberzagrożeń,

- Testowanie zdolności organizacji do wykrywania i reagowania na incydenty bezpieczeństwa.

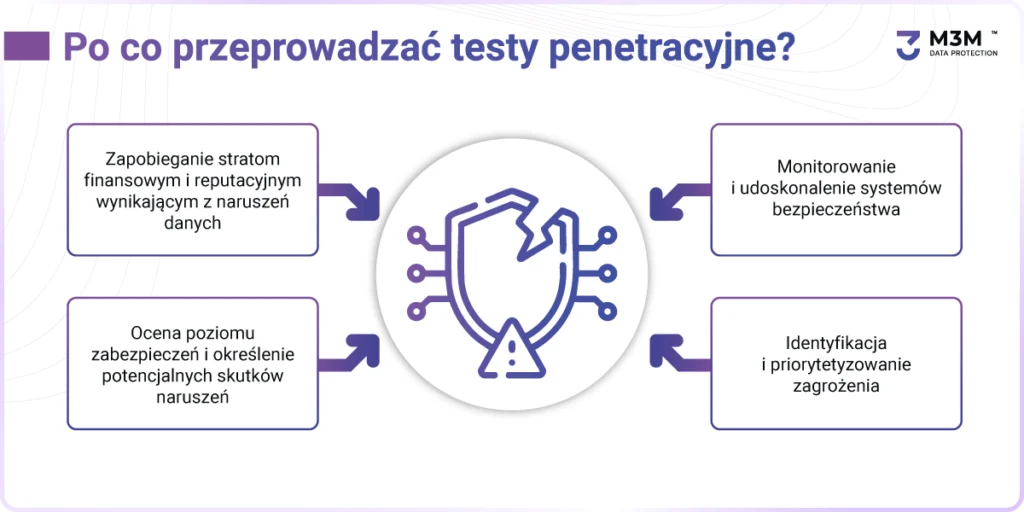

Po co przeprowadza się testy penetracyjne?

Testy penetracyjne pomagają organizacji:

- Zapobiegać stratom finansowym i reputacyjnym wynikającym z naruszeń danych,

- Ocenić poziom zabezpieczeń i określić potencjalne skutki naruszeń,

- Monitorować i udoskonalać systemy bezpieczeństwa,

- Identyfikować i priorytetyzować zagrożenia, aby skutecznie zarządzać ryzykiem i określać działania naprawcze.

Kiedy należy przeprowadzać testy penetracyjne?

Testy penetracyjne powinny być realizowane regularnie, aby zapewnić stałe monitorowanie poziomu bezpieczeństwa systemów teleinformatycznych. Ich cykliczne wykonywanie pozwala organizacji:

- Dostosować strategie obronne do nowych cyberzagrożeń,

- Zweryfikować skuteczność procedur bezpieczeństwa,

- Minimalizować ryzyko naruszeń bezpieczeństwa poprzez eliminację podatności.

Zaleca się przeprowadzanie testów penetracyjnych:

- Po wdrożeniu nowych systemów IT,

- W przypadku istotnych zmian w infrastrukturze,

- Przed i po aktualizacjach oprogramowania,

- Po wykryciu incydentów bezpieczeństwa.

Jakie wnioski wynikają z testów penetracyjnych?

Analiza wyników testów penetracyjnych często ujawnia powtarzające się słabości, takie jak:

- Niewłaściwa konfiguracja sieci, umożliwiająca infiltrację systemów wewnętrznych,

- Niedostateczna świadomość pracowników w zakresie zagrożeń phishingowych i innych metod ataków socjotechnicznych,

- Luki w aplikacjach webowych, które mogą stanowić punkty wejścia dla cyberprzestępców,

- Brak odpowiedniej kontroli dostępu fizycznego, co może skutkować nieautoryzowanym dostępem do miejsc przechowywania krytycznych danych.

Podsumowanie – dlaczego warto inwestować w testy penetracyjne?

- Wczesne wykrywanie podatności – testy pozwalają na identyfikację i eliminację słabych punktów zanim zostaną wykorzystane przez atakujących,

- Optymalizacja strategii bezpieczeństwa – organizacja może dostosować swoje środki ochrony do rzeczywistych zagrożeń,

- Spełnienie wymogów regulacyjnych – testy penetracyjne są kluczowe dla zgodności z normami (np. RODO, ISO 27001, NIS2),

- Budowanie odporności organizacji – podniesienie świadomości pracowników i poprawa zdolności reagowania na incydenty.